Фишинг как был так и остается серьезной угрозой для любой организации, в которой используется электронная почта.

Один из способов защиты от этой угрозы это информирование пользователей: предупрежден - значит вооружен. Но как показать сотрудникам, что это не мифическая выдумка отдела безопасности а реальная опасность?

Один из выходов: провести небольшое учение.

План действий:

0. Подготовка: делаем информационную рассылку где описываем опасности фишинга и как отличить настоящее письмо от поддельного. Согласуем с руковдством план учений. Информируем ИТ, чтобы не поднимали паники.

1. Устанавливаем Gophish (https://getgophish.com/). Это фреймворк для рассылки фишинговых писем, позволяющий создавать письма и копии Web-страниц, а так же позволяющий управлять рассылками, и производить мониторинг статуса рассылок. Бесплатно, просто, есть под Win

2. Настраиваем список адресатов рассылки, создаем шаблонное фишинговое письмо:

>>Добрый день. Высылаем вам акт сверки для ознакомления.

>>акт сверки 2016.doc (это ссылка на наш лендинг)

>>С уважением,

>>главный бухгалтер ООО "Рога и Копыта"

>>Иванов Иван Иванович

Один из способов защиты от этой угрозы это информирование пользователей: предупрежден - значит вооружен. Но как показать сотрудникам, что это не мифическая выдумка отдела безопасности а реальная опасность?

Один из выходов: провести небольшое учение.

План действий:

0. Подготовка: делаем информационную рассылку где описываем опасности фишинга и как отличить настоящее письмо от поддельного. Согласуем с руковдством план учений. Информируем ИТ, чтобы не поднимали паники.

1. Устанавливаем Gophish (https://getgophish.com/). Это фреймворк для рассылки фишинговых писем, позволяющий создавать письма и копии Web-страниц, а так же позволяющий управлять рассылками, и производить мониторинг статуса рассылок. Бесплатно, просто, есть под Win

2. Настраиваем список адресатов рассылки, создаем шаблонное фишинговое письмо:

>>Добрый день. Высылаем вам акт сверки для ознакомления.

>>акт сверки 2016.doc (это ссылка на наш лендинг)

>>С уважением,

>>главный бухгалтер ООО "Рога и Копыта"

>>Иванов Иван Иванович

И запускаем рассылку.

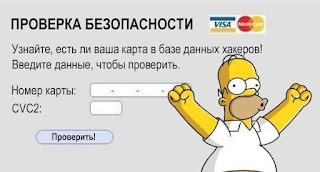

3. Теперь если сотрудник перейдет по ссылке, то увидит предупреждение. А у нас на сервере статистики появится соответствующая запись.

4. Анализируем результаты: поощряем виноватых, награждаем непричастных. На что стоит обратить внимание: % поддавшихся сотрудников, % сотрудников сообщивших о странном письме (если это есть в внутренней нормативке), сообщило ли ИТ о факте фишинговой рассылки.

ProTip: все подобные проверки очень желательно оформлять внутренним актом, чтобы через пол года можно было вспомнить что и как происходило.